|

|

|

Научно-популярный образовательный ресурс для юных и начинающих радиолюбителей - Popular science educational resource for young and novice hams Основы электричества, учебные материалы и опыт профессионалов - Basics of electricity, educational materials and professional experience |

|

|

В этом руководстве вы узнаете, как включить автоматическое обновление в операционных системах на основе Debian, таких как Ubuntu. Автоматические обновления - невероятно удобная функция, которую вы можете включить в системах Debian, установив специальный пакет под названием unattended-upgrades. Наиболее значительным преимуществом включения этого режима является то, что вы можете гарантировать, что к вашему устройству периодически применяются обновления безопасности. Эта функция полезна для устройств, которыми вы не управляете активно и которым необходимо регулярно исправлять уязвимости системы безопасности. Один из маршрутов атаки, на который полагаются многие хакеры, - это серверы, на которых установлено устаревшее программное обеспечение с активными эксплойтами. Использование чего-то вроде автоматических обновлений помогает уменьшить потенциальный вектор атаки вашей системы. Конечно, у использования автоматических обновлений в Debian / Ubuntu есть один недостаток. Этот недостаток - небольшая вероятность незапланированного простоя. Хотя это маловероятно, все же есть шанс установить пакет с потенциальными проблемами. Возможно, вы захотите избежать использования автоматических обновлений для критически важных служб, время простоя которых вы не можете себе позволить.

Установка пакета автоматических обновлений

Наш первый шаг - установить unattended-upgradesпакет в вашу операционную систему на основе Debian.

1. Прежде чем мы продолжим, нам нужно убедиться, что в текущей системе есть последний список пакетов. Вы можете обновить список пакетов, используя updateфункциональные возможности apt. Пока мы это делаем, мы также будем выполнять обновление, чтобы убедиться, что все установочные пакеты обновлены.

sudo apt update

sudo apt upgrade

2.После обновления списка пакетов мы можем приступить к установке unattended-upgradesпакета. Чтобы установить пакет, все, что вам нужно сделать, это выполнить следующую команду.

sudo apt install unattended-upgrades

3. После установки пакета мы можем приступить к настройке и включению пакета в вашей системе на основе Ubuntu или Debian.

Настройка автоматических обновлений в вашей системе Debian

В этом разделе описаны некоторые шаги по настройке unattended-upgradesв соответствии с вашими потребностями. В этом файле мы сможем изменить, какие пакеты обновляются автоматически и

1. Вы можете начать изменение файла конфигурации, выполнив следующую команду. Мы будем использовать текстовый редактор nano для нашего руководства, но вы можете использовать все, что вам удобно.

sudo nano /etc/apt/apt.conf.d/50unattended-upgrades

2. В этом файле вы увидите много строк, которые определяют, как будет работать пакет автоматического обновления. Любая строка, перед которой стоит двойная косая черта ( //), игнорируется. Вы можете удалить их, чтобы включить эту опцию. Среди всех вариантов есть два важных списка, к которым мы вскоре обратимся. Используя эти списки, вы можете указать, какие пакеты следует обновлять автоматически. Кроме того, вы даже можете занести в черный список определенные приложения, которые не будут обновляться автоматически.

3. Помните, что когда вы закончите изменять файл, сохраните его.

Если вы используете nano, сохраните, нажав CTRL+ X, а Yзатем, затем ENTER.

Макросы, упрощающие настройку

В файле конфигурации вы можете использовать два удобных макроса. Значения для этих макросов автоматически извлекаются при использовании lsb_releaseкак в Debian, так и в Ubuntu. Эти макросы позволяют заданным вами правилам продолжать работать, даже если идентификатор или кодовое имя дистрибутива изменится. Первый макрос, который мы рассмотрим, - это « ${distro_id}». Этот макрос будет заменен идентификатором распределения. Например, в Ubuntu макрос « ${distro_id}» будет заменен на « Ubuntu».

${distro_id}

Второй макрос - это следующий « ${distro_codename}». Этот макрос будет автоматически заменен кодовым именем вашего дистрибутива. Если вы используете систему Debian, это будет что-то вроде « Buster».

${distro_codename}

Ключевые слова, на которые следует обратить внимание

|

Ключевые слова |

Примеры значений |

|

а, архив, сюита |

«Стабильный», «очаговый» |

|

c, компонент |

«Основной», «вклад», «несвободный», «вселенная» |

|

l, этикетка |

«Debian», «Debian-Security» |

|

о, происхождение |

«Debian», «Неофициальные мультимедийные пакеты» |

|

n, кодовое имя |

«Jessie», «jessie-updates», «buster», «focal» |

|

сайт |

«Http.debian.net» |

При настройке пакета автоматических обновлений вы столкнетесь с некоторыми ключевыми словами, которые используются для определения репозитория, из которого вы хотите выполнять автоматические обновления. В этом разделе мы дадим вам краткий обзор этих ключевых слов и примерных значений, которые вы можете увидеть для них. Используя приведенную ниже таблицу, вы можете увидеть каждое из этих ключевых слов и пример правильного значения ключевого слова.

Контроль того, какие пакеты обновляются

Первое, что мы узнаем, это то, как контролировать, какие пакеты мы хотим обновлять автоматически. Этого можно добиться двумя способами. Один из способов дает вам более точный контроль над тем, какие пакеты обновляются автоматически. Другой способ проще внести в белый список, используя имя источника и имя архива. Файл конфигурации вашего дистрибутива по умолчанию может использовать любую из них в качестве базовой версии. Не беспокойтесь, если вы видите один список, а другой нет.

Использование опции разрешенного происхождения

Первый метод, к которому мы прибегаем, самый простой, но он не дает вам детального контроля. Этот метод называется методом « разрешенного происхождения ». Это позволяет вам легко указать источники, из которых вы хотите, чтобы пакеты обновлялись автоматически. Используя это, вы можете внести в белый список весь репозиторий, указав имя идентификатора источника и имя архива. В вашем файле конфигурации вы можете увидеть раздел, как показано ниже.

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

};

Список разрешенных источников определяется знаком « Unattended-Upgrade::Allowed-Origins { };».

Каждый разрешенный источник указывается в новой строке и использует формат имени источника, за которым следует имя архива . Они разделены на толстой кишке ( :).

"ORIGIN:ARCHIVE"

Получение имен источника и архива

Вы можете получить требуемые значения для своих репозиториев, используя следующую команду.

apt-cache policy

Эта команда вернет список ваших репозиториев пакетов со всей необходимой вам информацией. Ниже у нас есть пример того, как будет выглядеть результат этой команды.

Package files:

100 /var/lib/dpkg/status

release a=now

500 http://ppa.launchpad.net/ondrej/php/ubuntu focal/main amd64 Packages

release v=20.04,o=LP-PPA-ondrej-php,a=focal,n=focal,l=***** The main PPA for supported PHP versions with many PECL extensions *****,c=main,b=amd64

origin ppa.launchpad.net

500 http://raspbian.raspberrypi.org/raspbian buster/non-free armhf Packages

release o=Raspbian,a=stable,n=buster,l=Raspbian,c=non-free,b=armhf

origin raspbian.raspberrypi.org

500 http://raspbian.raspberrypi.org/raspbian buster/contrib armhf Packages

release o=Raspbian,a=stable,n=buster,l=Raspbian,c=contrib,b=armhf

origin raspbian.raspberrypi.org

500 http://raspbian.raspberrypi.org/raspbian buster/main armhf Packages

release o=Raspbian,a=stable,n=buster,l=Raspbian,c=main,b=armhf

origin raspbian.raspberrypi.org

Источник обозначается значком, o=а имя архива обозначается значком a=.

Запишите источник и архив для репозитория, из которого вы хотите, чтобы ваши пакеты обновлялись автоматически.

Добавление нового разрешенного источника в список

Добавление нового разрешенного источника - невероятно простой процесс. В этом примере предположим, что у нас есть репозиторий с источником « LP-PPA-ondrej-php» и именем архива « focal». Мы можем взять наш предыдущий список со следующими значениями.

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

};

Затем мы можем добавить к нему новую строку, ссылаясь на наше новое имя источника и имя его архива.

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

"LP-PPA-ondrej-php:focal";

};

Вы можете настроить это еще больше, заменив focalего макросом. Как focalи кодовое имя Ubuntu 20.04, мы можем использовать ${distro_codename}вместо него макрос « ».

Unattended-Upgrade::Allowed-Origins {

"${distro_id}:${distro_codename}";

"${distro_id}:${distro_codename}-security";

"LP-PPA-ondrej-php:${distro_codename}";

};

Использование опции исходного узора

Вы также можете использовать Origins-Patternопцию « », чтобы дать себе немного больше контроля над выбранным пакетом. Ниже приведен пример того, как может выглядеть конфигурация.

Unattended-Upgrade::Origins-Pattern {

"origin=Debian,codename=${distro_codename},label=Debian";

"origin=Debian,codename=${distro_codename},label=Debian-Security";

};

Образом unattended-upgradeпакет работает путем проверки метаданных репозитория пакетов, чтобы увидеть , если он соответствует определенному набору правил. Каждая строка в этом списке диктует новое правило для проверки репозиториев. Если метаданные репозитория соответствуют одному из шаблонов, пакеты, предоставленные из этого репозитория, будут обновлены. Вы можете видеть, что происхождение , кодовое имя и метка были определены в приведенных выше примерах. Пакет unattended-updates будет обрабатывать только репозитории, соответствующие всем трем условиям.

Получение информации о репозитории

Если вы хотите добавить репозиторий в свой шаблон происхождения, вы можете получить от них необходимую информацию.

Чтобы получить эту информацию, мы можем использовать команду « apt-cache».

apt-cache policy

Эта команда вернет каждый репозиторий, который был добавлен в ваш список. Для каждого репозитория вы сможете получить origin ( o), archive ( a), codename ( n), label ( lи component ( c). Используя эти значения, вы сможете создать шаблон, соответствующий вашим потребностям, поэтому запишите их.

Добавление образца исходной точки в список

Добавление нового шаблона происхождения - довольно простой процесс. Вы можете использовать сокращенные или длинные имена для каждого ключевого слова. Если вы не знаете, что это такое, вы можете обратиться к разделу « Ключевые слова , на которые следует обратить внимание » выше. Чтобы определить новый узор, вам необходимо использовать следующую базовую настройку. Ваш шаблон должен быть заключен в двойные кавычки и заканчиваться точкой с запятой ( ;). Каждое ключевое слово, которое вы хотите сопоставить, должно быть разделено запятой ( ,). Например, если мы хотим указать источник и кодовое имя, мы должны использовать что-то вроде"origin=VALUE,codename=VALUE";

"KEYWORD=VALUE[,KEYWORD=VALUE ...]";

Чтобы использовать это, давайте добавим популярный репозиторий PHP backport в наш список, добавив следующую строку. В этом примере мы будем указывать источник , кодовое имя и архив .

"origin=LP-PPA-ondrej-php,codename=focal,archive=focal";

При добавлении в сам список вы должны получить что-то вроде того, что показано ниже.

Unattended-Upgrade::Origins-Pattern {

"origin=Debian,codename=${distro_codename},label=Debian";

"origin=Debian,codename=${distro_codename},label=Debian-Security";

"origin=LP-PPA-ondrej-php,codename=focal,archive=focal"

};

Внесение пакетов в черный список после автоматического обновления

Предположим, вы хотите, чтобы определенные пакеты были заблокированы от автоматического обновления. В этом случае вы также можете сделать это с помощью файла конфигурации. В вашем файле конфигурации вы можете увидеть блок текста, как показано ниже. Этот блок определяет черный список пакетов.

Unattended-Upgrade::Package-Blacklist {

// "linux-";

};

Следует отметить, что в этом списке используются регулярные выражения Python . Вы можете прочитать об этом в официальной документации Python 3.

Формат добавления правила - относительно простой процесс. Правило должно быть на новой строке, заключено в двойные кавычки ( " ") и заканчиваться точкой с запятой ( ;). Мы не собираемся углубляться в это, но мы рассмотрим некоторые очень простые правила, которые вы должны знать при определении этих правил.

Правило с одним текстом соответствует всем

Первое, на что следует обратить внимание, это то, что текст без символа привязки ( $) будет соответствовать всем пакетам, начинающимся с одного и того же текста. Если бы мы использовали текст « linux-«, он будет соответствовать любой строке, начинающейся с него. Например, если бы у нас был пакет с именем « linux-headers» или « linux-kernel», оба были бы заблокированы нашим « linux-» черным списком.

Используйте $ для явного определения правила

Чтобы правило не совпадало со всем текстом, начинающимся с того же имени, можно использовать символ привязки ( $). Вставляя этот символ в конец правила, мы говорим ему, что имя должно быть остановлено в этой точке. Например, если мы хотим остановить обновление пакета git, мы могли бы использовать правило « git$«. Использование символа привязки в конце пакета с именем, скажем, « gitlab» не будет заблокировано для обновления.

Избегайте специальных символов

Последнее правило, которое мы затронем, заключается в необходимости экранирования специальных символов. Экранирование символов - относительно простая концепция для понимания. Все, что вам нужно сделать, это использовать обратную косую черту ( \) рядом с любым специальным символом. Если бы мы использовали, например, знак плюса ( +) в имени правила, нам бы потребовалось использовать обратную косую черту ( \). Например, предположим, что мы хотели остановить libstdc++обновление пакета « ». Для этого нам нужно изменить его, чтобы он выглядел так, с экранированием каждого символа плюса.

"libstdc\+\+$";

В качестве дополнительной меры мы также добавили символ привязки, поэтому он будет блокировать только обновление этого пакета.

Включение автоматического автоматического обновления

В этом разделе мы покажем вам, как включить и настроить поведение автоматического обновления. Используя это, мы можем настроить такие вещи, как приоритет периодического обновления и запланировать его очистку старых пакетов.

1.Нам нужно создать или изменить другой файл в /etc/apt/apt.conf.dкаталоге « ».

Давайте снова воспользуемся nano, чтобы начать запись в файл конфигурации автозапуска.

sudo nano /etc/apt/apt.conf.d/20auto-upgrades

2. В этом файле у вас должны быть как минимум две следующие строки. Если они не существуют, убедитесь, что вы добавили их, поскольку эти два необходимы для работы пакета автоматического обновления.

APT::Periodic::Update-Package-Lists "1";

APT::Periodic::Unattended-Upgrade "1";

Первая строка сообщает диспетчеру пакетов, что он должен периодически обновлять список пакетов. Если мы не обновим список пакетов, пакет никогда не узнает, что доступны новые обновления. Вторая строка указывает диспетчеру пакетов запустить пакет автоматического обновления. Это пакет, который будет проверять наличие обновлений для указанного вами репозитория и автоматически обновлять их. Число, указанное в конце каждой строки, - это количество дней до повторного выполнения. Итак, 1 - каждый день, 2 - каждые два дня и так далее. Если вы установите это значение на 0, он отключит эту опцию.

3. Вы также можете использовать несколько дополнительных конфигураций, которые мы быстро рассмотрим.

APT::Periodic::Download-Upgradeable-Packages "NUMDAYS";

Первая из этих опций позволяет вам заставить менеджер пакетов apt загружать обновляемые пакеты каждые определенное количество дней. Несмотря на то, что пакеты загружаются автоматически, он не установит их, пока их не установит пакет автоматических обновлений или пока не будет выполнено обновление вручную. Обычно вы, вероятно, захотите, чтобы это выполнялось ежедневно.

APT::Periodic::AutocleanInterval "NUMDAYS";

Эта опция позволяет вам запустить автоматическую очистку кеша вашего пакета. Автоматическая очистка удалит из вашей системы все устаревшие пакеты, которые больше не используются. Автоматическая очистка помогает предотвратить раздутие вашего APT-кеша. Автоочистку не нужно выполнять ежедневно, обычно один раз в месяц или каждые 21 день более чем достаточно для поддержания чистоты кеша.

4. После того, как вы внесли изменения в файл, теперь вы можете сохранить его. Чтобы сохранить файл с помощью nano, вы можете нажать CTRL+ X, а Yзатем, затем ENTER.

5. На этом этапе у вас должен быть успешно установлен и настроен пакет автоматического обновления на вашем устройстве на базе Ubuntu или Debian. Вы можете проверить свою конфигурацию, выполнив следующую команду.

sudo unattended-upgrade -d

Эта команда запускает инструмент обновления в режиме отладки, позволяющий проверить наличие ошибок.

Настройка правил брандмауэра с помощью UFW

В этом руководстве по Linux мы покажем вам, как настроить правила брандмауэра при использовании UFW. UFW - это простой брандмауэр, который предустановлен со всеми последними выпусками Ubuntu и Ubuntu Server. Это один из самых простых способов быстро настроить брандмауэр на вашем устройстве или сервере. Брандмауэры являются неотъемлемой частью обеспечения надежной сетевой безопасности и имеют решающее значение для серверов. В этом руководстве мы покажем вам, как вы можете использовать UFW для разрешения, запрета или ограничения скорости портов на вашем устройстве. Следует отметить, что по умолчанию UFW блокирует все входящие соединения. По умолчанию UFW не блокирует исходящие соединения.

Использование UFW для разрешения доступа через порт

Одна из самых первых вещей, с которой вам следует научиться иметь дело, - это как разрешить доступ через отдельный порт. Разрешив порт в UFW, через него можно будет устанавливать соединения. Это позволяет другим устройствам подключаться к вашему через вашу сеть. При использовании UFW разрешение порта - это простой процесс, требующий одной команды. По сути, все, что вам нужно сделать, это ввести « ufw allow», а затем номер порта, через который вы хотите получить доступ к своему устройству. При желании вы также можете указать протокол, для которого должен быть разрешен порт, будь то TCP, UDP или другой протокол. Если вы не укажете протокол, порт будет доступен для всех доступных протоколов.

Разрешение доступа через порт с помощью UFW

При наиболее простом использовании все, что вам нужно сделать, это указать номер порта, через который будет разрешен трафик.

sudo ufw allow PORT

В качестве примера разрешим доступ через порт OpenSSH по умолчанию (порт 22).

sudo ufw allow 22

Указание протокола для разрешенного порта

Используя этот упрощенный синтаксис, вы можете указать протокол, к которому должен иметь доступ порт. Указав протокол, вы не сможете получить к нему доступ по любому другому протоколу.

sudo ufw allow PORT[/PROTOCOL]

Для справки, два наиболее часто используемых протокола в Интернете - это TCP и UDP. Например, предположим, что мы хотим, чтобы наш порт SSH был доступен только по протоколу TCP. В этом случае мы можем использовать следующую команду.

sudo ufw allow 22/tcp

Разрешение доступа путем указания имени службы

Используя UFW, также можно указать разрешенную службу, используя ее имя.

sudo ufw allow SERVICENAME

Обратите внимание, что эта функция работает только для служб и портов, указанных в /etc/servicesфайле. Например, если мы хотим разрешить доступ к SSH с помощью UFW, мы можем выполнить следующую команду.

sudo ufw allow ssh

Разрешение доступа для определенного IP-адреса

Также можно использовать UFW, чтобы разрешить доступ к определенному IP-адресу для доступа к вашему устройству. Вы можете разрешить IP-адресу полный доступ к вашему устройству или только определенный IP-адрес. Этот метод использует другой синтаксис для разрешения глобального доступа через порт.

Разрешение полного доступа для определенного IP-адреса

Самый простой способ указать доступ для IP-адреса - предоставить ему полный доступ к вашему устройству. Это не лучшая практика для обеспечения безопасности, поскольку у них есть способ полностью обойти ваш брандмауэр. Синтаксис для разрешения доступа с IP-адреса: « sudo ufw allow from», за которым следует IP-адрес, который вы хотите добавить в белый список.

sudo ufw allow from IPADDRESS

Например, если мы хотим внести IP-адрес в белый список 192.168.0.1, мы должны использовать следующую команду.

sudo ufw allow from 192.168.0.1

Разрешение доступа к порту для определенного IP-адреса

Используя этот более продвинутый синтаксис, вы все равно можете использовать его только для доступа к определенному порту. Вы также можете при желании использовать это, чтобы указать протокол, к которому вы хотите, чтобы у него был доступ.

sudo ufw allow from TARGET to DESTINATION port PORTNUMBER [proto PROTOCOL]

В этом синтаксисе TARGET- это IP-адрес, по которому вы ожидаете получить доступ к своему устройству.

DESTINATIONэто точка, к которой вы хотите получить доступ по этому IP-адресу. Вы можете просто использовать, anyесли для вас это не имеет значения. Например, если мы хотим получить доступ к SSH-порту наших устройств (порт 22) с IP-адреса 192.168.0.1, мы можем использовать следующую команду.

sudo ufw allow from 192.168.0.1 to any port 22 proto tcp

Запрет доступа через порты с помощью UFW

В этом разделе мы покажем вам, как заблокировать или запретить доступ к порту на вашем устройстве с помощью UFW. Отказ в подключении через порт с помощью UFW - очень простой процесс.

Чтобы заблокировать порт с помощью UFW, вам нужно использовать « ufw deny», за которым следует номер порта, а затем, необязательно, протокол. Подобно разрешению порта, вы можете заблокировать доступ к порту по определенному протоколу. Если протокол не указан, UFW автоматически считает, что он должен блокировать все протоколы.

Отказ в доступе через порт

Запретить доступ к порту так же просто, как разрешить доступ. Единственная реальная разница в том, что denyвместо « allow» используется слово « ».

sudo ufw deny PORT

В качестве примера того, как это работает, мы можем использовать UFW для блокировки внешнего доступа к нашему серверу MySQL, работающему на порту 3306.

sudo ufw deny 3306

Отказ в доступе через порт с определенным протоколом

Вы также можете при желании указать конкретный протокол, к которому вы хотите запретить доступ с помощью UFW. Протокол указывается сразу после номера порта и разделяется символом прямой косой черты ( /).

sudo ufw deny PORT[/PROTOCOL]

Например, если мы хотим запретить пользователям доступ к нашему порту MySQL при использовании протокола UDP

sudo ufw deny 3306/udp

Отказ в доступе с использованием имени службы

Вы также можете использовать UFW, чтобы запретить доступ к порту или портам, используя имя его службы. Эти службы и порты, с которыми они связаны, упоминаются в /etc/servicesфайле.

sudo ufw deny SERVICENAME

Например, если мы хотим заблокировать доступ к FTPна нашем устройстве, мы можем использовать следующую команду.

sudo ufw deny ftp

Запретить доступ к определенному IP-адресу

Если вы хотите, вы можете использовать UFW, чтобы заблокировать определенный IP-адрес от доступа к вашему устройству. UFW предоставляет вам два разных метода для достижения этой цели. Первый позволяет заблокировать IP-адрес от доступа к вашему устройству на любом порту. Другой метод позволит вам заблокировать доступ только к определенному порту. Вы обнаружите, что для блокировки IP-адреса требуется другой синтаксис, чем для блокировки порта.

Запретить полный доступ к определенному IP-адресу

Чтобы заблокировать доступ с IP-адреса, вам нужно будет использовать немного другой синтаксис. Все, что вам нужно сделать, это использовать « ufw deny from», а затем IP-адрес, который вы хотите заблокировать.

sudo ufw deny from IPADDRESS

Например, мы можем заблокировать IP-адрес 192.168.0.2с помощью следующей команды.

sudo ufw deny from 192.168.0.2

Запретить доступ через порт к определенному IP-адресу

Даже с помощью этого метода все еще можно заблокировать IP-адрес от доступа к определенному порту, а не ко всему устройству. Протокол для этого немного сложнее, так как вам нужно указать номер протокола и порта по-другому.

sudo ufw deny from IPADDRESS to PROTOCOL port PORTNUMBER

Замените IPADDRESSIP-адресом, который вы хотите заблокировать на указанном порту.

PROTOCOLэто протокол, который вы хотите заблокировать. Если вы хотите заблокировать IP-адрес для всех протоколов, используйте anyключевое слово « ». Наконец, замените PORTNUMBERпорт, на котором вы хотите заблокировать IP-адрес. Например, если мы хотим заблокировать IP-адрес 192.168.0.2от нашего SSH-порта (порта 22) по anyпротоколу, мы можем использовать следующую команду.

sudo ufw deny from 192.168.0.2 to any port 22

Соединения с ограничением скорости на порту

Одной из наиболее полезных функций UFW является его способность легко ограничивать скорость подключений к определенному порту. Вы можете использовать эту функцию, чтобы ограничить количество подключений к критическим портам. Например, вы можете уменьшить вероятность того, что пользователи перебьют ваш логин SSH, ограничив соединения, сделанные через ваше SSH-соединение. Когда вы ограничиваете количество подключений, UFW не разрешает более шести подключений за последние 30 секунд. Брандмауэр заблокирует любые дополнительные подключения. Ограничение порта - относительно простой процесс. С точки зрения синтаксиса он работает как allowкоманда, но вместо этого вы используете limitключевое слово. Все, что вам нужно сделать, чтобы ограничить соединение, - это использовать « ufw limit», за которым следует номер порта, а затем, необязательно, протокол соединения.

sudo ufw limit PORT[/PROTOCOL]

Например, мы можем использовать брандмауэр для ограничения подключений к SSH-порту Raspberry Pi, выполнив следующую команду.

sudo ufw limit 22

Поскольку по умолчанию SSH работает только через TCP, вы можете ограничить количество подключений по протоколу TCP.

sudo ufw limit 22/tcp

Удаление существующих правил брандмауэра

Удаление существующих правил брандмауэра с помощью UFW - довольно простой процесс. Есть два разных метода, которые вы можете использовать для удаления существующих правил брандмауэра. Чтобы удалить правило брандмауэра, вам нужно знать либо само правило, либо присвоенный ему номер.

Удаление с использованием известного правила брандмауэра

Для этого первого метода мы покажем вам, как удалить правило брандмауэра, если вы знаете точное существующее правило. Этот метод полезен для удаления правила в UFW, когда оно неактивно. Чтобы удалить правило с помощью этого метода, вам нужно будет использовать « sudo ufw delete», за которым следует правило.

sudo ufw delete RULE

1. Например, предположим, что у нас есть следующее правило, ограничивающее наш порт SSH.

ufw limit 22/tcp

2. Мы можем удалить это правило, используя следующую команду, ссылаясь на правило, которое мы хотим удалить.

sudo ufw delete limit 22/tcp

Удаление с использованием номера правила

Альтернативный метод - удалить правило брандмауэра, указав его порядковый номер. Этот номер правилу присваивает UFW. Обратите внимание, что этот метод в настоящее время будет работать, только если у вас включен UFW. Чтобы удалить правило таким способом, вам нужно будет использовать, ufw deleteза которым следует номер правила.

sudo ufw delete RULENUMBER

Ниже мы включили пример того, как получить номер правила и удалить его.

1. Сначала получите список правил с их нумерацией, используя следующую команду.

sudo ufw status numbered

2. Эта команда предоставит вам список, который должен выглядеть примерно так, как показано ниже.

Status: active

To Action From

-- ------ ----

[ 1] 22 LIMIT IN Anywhere

[ 2] 80 ALLOW IN Anywhere

[ 3] 443 ALLOW IN Anywhere

[ 4] 22 (v6) LIMIT IN Anywhere (v6)

[ 5] 80 (v6) ALLOW IN Anywhere (v6)

[ 6] 443 (v6) ALLOW IN Anywhere (v6)

Первый столбец - это номер, присвоенный этому правилу.

3. Например, если мы хотим удалить наше правило, разрешающее трафик через порт HTTP (80), мы можем использовать следующую команду.

sudo ufw delete 2

Получение статуса UFW

При использовании UFW проверка состояния вашего брандмауэра относительно проста. Все, что вам нужно сделать, чтобы проверить статус, - это использовать следующую команду

sudo ufw status

С помощью этой команды вы получите один из двух возможных результатов. Если UFW отключен, вы увидите следующий результат, уведомляющий вас о том, что брандмауэр в настоящее время неактивен.

Status: inactive

В качестве альтернативы, если у вас включен UFW, вы увидите что-то похожее на то, что показано ниже. Эта команда должна перечислить все правила вашего брандмауэра, пока включен UFW.

Status: active

To Action From

-- ------ ----

22 LIMIT Anywhere

80 ALLOW Anywhere

443 ALLOW Anywhere

22 (v6) LIMIT Anywhere (v6)

80 (v6) ALLOW Anywhere (v6)

443 (v6) ALLOW Anywhere (v6)

Вывод списка правил UFW при отключении

Одна из проблем, с которой вы можете столкнуться при использовании UFW, заключается в том, что команда « ufw status» не возвращает правила вашего брандмауэра, пока он отключен. Чтобы обойти это, мы можем использовать следующую команду.

sudo ufw show added

Эта команда вернет все правила, которые были добавлены в UFW. Поскольку UFW не работает, вы не сможете получить номера, назначенные этим правилам.

Added user rules (see 'ufw status' for running firewall):

ufw limit 22

ufw allow 80

ufw allow 443

Как включить или отключить UFW

Последнее, что мы коснемся, это как отключить или включить UFW на вашем устройстве. Перед включением брандмауэра вы всегда должны убедиться, что у вас добавлены все желаемые правила. Например, если вы используете SSH-соединение, вы должны убедиться, что для порта определено активное « allow» правило. Неспособность правильно настроить правила потенциально может заблокировать удаленный доступ к вашему устройству.

Включение UFW

Включение UFW - простой процесс, который можно выполнить с помощью одной команды.

sudo ufw enable

Если включить UFW с помощью этой команды, он будет немедленно включен. Кроме того, теперь он запускается при загрузке.

Отключение UFW

Отключить UFW так же просто, как и включить его. Чтобы отключить UFW, вы можете использовать следующую команду.

sudo ufw disable

Когда UFW отключен, он автоматически отключает запуск при загрузке.

Руководство по текстовому редактору nano

В этом руководстве мы объясним некоторые из лучших способов использования текстового редактора nano. nano - это текстовый редактор командной строки, который часто входит в состав Unix-подобных вычислительных систем, таких как Raspberry Pi OS или Ubuntu. Когда вы привыкаете к использованию системы Linux, часто бывает сложно использовать более продвинутые текстовые редакторы, такие как vim или emacs. Здесь на помощь приходит nano . Мы обнаружили, что nano невероятно прост в использовании даже для самого начинающего пользователя Linux. В этом руководстве мы покажем вам, как использовать текстовый редактор nano и его различные сочетания клавиш.

Создание или редактирование файла в nano

В этом разделе мы объясним различные способы использования nano для создания или редактирования файла. Как вы скоро увидите, создание и редактирование файлов с помощью текстового редактора nano - простой процесс.

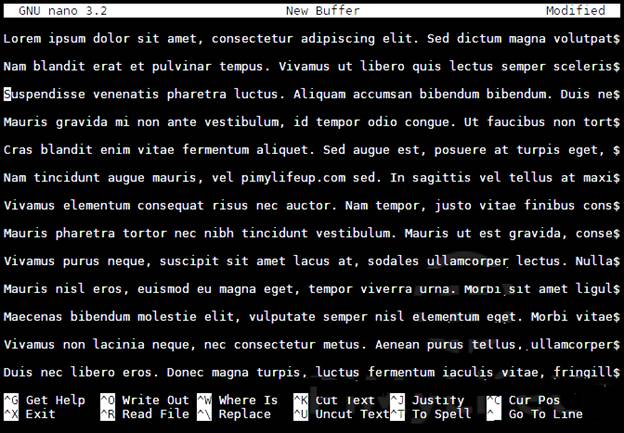

Использование nano без указания имени файла

Самый простой способ использования nano - использовать команду без указания имени файла. Если вы используете nano без указания файла, вы начнете сеанс редактирования с чистым буфером. Этот буфер будет вашим пустым текстовым файлом без прикрепленного к нему имени файла.

nano

Когда вы сохраните буфер, вам будет предложено указать для него имя файла.

Указание имени файла для создания или редактирования

Вы также можете указать имя файла вместе с командой nano. nano будет использовать это имя файла для создания нового файла или редактирования существующего.

nano FILENAME

Например, если у нас есть файл с именем « raspberrypi.mylifeup», мы можем начать его редактировать, используя команду ниже.

nano raspberrypi.mylifeup

Если этого файла не существует, вы увидите пустой буфер, в который можете начать запись. При сохранении содержимое будет записано в указанное вами имя файла.

Редактирование текста с помощью nano

Редактирование текста с помощью редактора nano - простой процесс, который является одним из самых значительных преимуществ nano. Чтобы отредактировать текст с помощью nano, все, что вам нужно сделать, это ввести с клавиатуры.

Вы можете перемещать курсор (точку, которую вы вводите) с помощью ARROWклавиш.

ENTERКлюч используется для добавления новой строки.

Перечисление ярлыков nano

В следующих нескольких разделах мы покажем вам несколько ярлыков, которые вы можете использовать, чтобы упростить изменение и навигацию по файлу в nano.

Если вы хотите самостоятельно изучить эти ярлыки, вы можете найти их, нажав CTRL+G

После того, как вы закончили изучать эти ярлыки, вы можете вернуться к экрану редактора, нажав CTRL+ X.

Поиск текста с помощью nano

Одна из первых вещей, которую вы захотите узнать, - это поиск текста в файле.

Знание того, как искать текст, значительно упрощает навигацию по большим файлам при поиске определенной фразы.

Для поиска текста с помощью nano нажмите CTRL+ W.

Введите искомый текст и нажмите ENTERклавишу.

Если вы хотите повторить поиск, вы можете нажать ALT+ Wили CTRL+ W.